CCNAの試験に向けて学習中。

復習に見返せるようにメモしていきます。

ほぼ自分の勉強メモです。

過度な期待はしないでください。

1.ACL / 標準ACL

1-1.ACLの概要

■ 1-1-1.ACLとは?

ACLとは、アクセスコントロールリストの略で、通信アクセスを制御するためのリストのことです。

一般的には略して ACLと呼ばれています。

複数のネットワークが、存在する環境では各ネットワークで無条件に通信出来ると問題が

ある場合はあります。そこでルータでは、通過するパケットをチェックして、許可された通信だけを

転送するように制御する事が出来るようになっています。

そういった通信の制御に使用されるのが ACLです。

ACLには、チェックするパケットの条件とその条件に一致する場合の動作(許可または拒否)の

一覧を登録します。ルータはACLの内容(ルール)に基づき、ルータに送られてくる通信を

許可する通信と、拒否する通信にパケットを分けるフィルタリングを行います。

■ 1-1-2.ACLの種類

● 標準ACL

標準ACLは、パケットをチェックする条件とし「送信元IPアドレス」を使用します。

標準ACLには、番号付き標準ACL と 名前付き標準ACLがあります。

番号付き標準ACLは番号で識別されます。番号は、1~99、もしくは 1300~1999の値を指定します。

名前付き標準ACLは名前で識別されます。

効果は全く同じですが、名前付きのほうが、「これは何用の ACLだ」と管理しやすいです。

● 拡張ACL

拡張ACLでは、「送信元IPアドレス」だけでなく「宛先IPアドレス」「プロトコル番号」

「送信元ポート番号」「宛先ポート番号」のパケットをチェックします。

拡張ACLには、番号付き拡張ACL と 名前付き拡張ACLがあります。

番号付き拡張ACLは番号で識別されます。番号は、100~199、もしくは 2000~2699の値を指定します。

名前付き拡張ACLは名前で識別されます。

■1-1-3.ACLのルール

ACLは、フィルタリングする条件を1行ずつ記述してきます。

基本的に設定した順番に上から並びます。最初に設定したものが、1行目に

次に設定したものが2行目に、といった形で並びます。

このように作成されたACLを検索する際にはルールがあります。

ルータに届いたパケットは、ACLの1行目から順番に条件に合致するかどうかを確認していき、

最初に合致した条件に従って、パケット通過を「許可」または「拒否」します。

条件に合致した後は以降のACLの条件は適用されないので、ACLではその条件をどのような順番に、

作成していくのかが重要となります。

また、ACLには「暗黙のdeny」というルールがあります。

「暗黙のdeny」は作成したACLの最終行に自動で追加される全てのパケットを拒否するというACLの事です。

※この暗黙のdenyは表示されません。

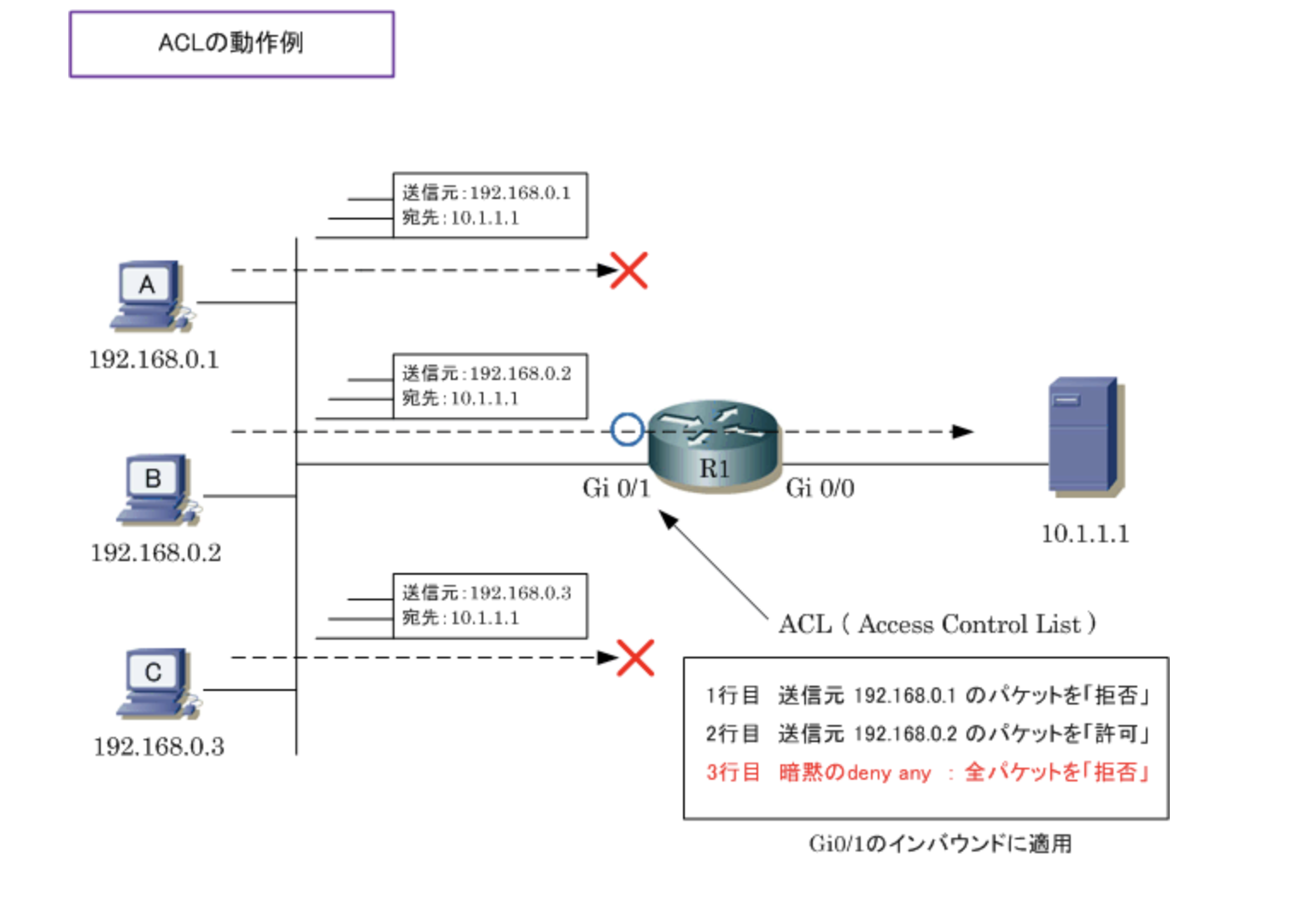

下記の画像はイメージ図です。

上図では2行のACLを記述しています。

3行目は設定していなくても自動的に「暗黙のdeny」が追加されます。

ACLの1行目から順番に条件に合致するかどうかを確認していき、

最初に合致した条件に従って、フィルタリングしていきます。

■1-1-4.ワイルドカードマスク

ACLでは、フィルタリングの条件となる送信元や宛先を指定する際には、

ワイルドカードマスクを使用します。

▶︎ 1つのIPアドレスのみを条件とするワイルドカードマスク

特定のIPアドレスを指定するワイルドカードマスクは、IPアドレスを32ビット全部を比較対象と

する為、「0.0.0.0」となります。このように特定のIPアドレスを指定する場合は、

ワイルドカードマスクを使用せず、host <IPアドレス>の表記で表す事も出来ます。

172.16.1.1 0.0.0.0 → host 172.16.1.1

▶︎ 全てのIPアドレスを条件とするワイルドカードマスク

全てのIPアドレスを指定する場合には、32ビットの全てが任意の値でいいという事になる為、

ワイルドカードマスクは「255.255.255.255」となり直前のIPアドレスは、

条件するものがない為、「0.0.0.0」になります。全てのIPアドレスを指定する場合は、

ワイルドカードマスクを使用せず、anyで指定する事も可能です。

0.0.0.0 255.255.255.255 → any

■1-1-5.ACLの適用

ACLは、作成後、ACLに基づいてチェックが行われるようにルータのインターフェイスに、

適用します。ACLは、インバウンド(IN)で適用するか、アウトバウンド(OUT)で適用するか

で動作が異なります。

また、ACLの適用は、1つインターフェイスにつき、インバウンド、アウトバウンドそれぞれ

1つのみの適用になります。

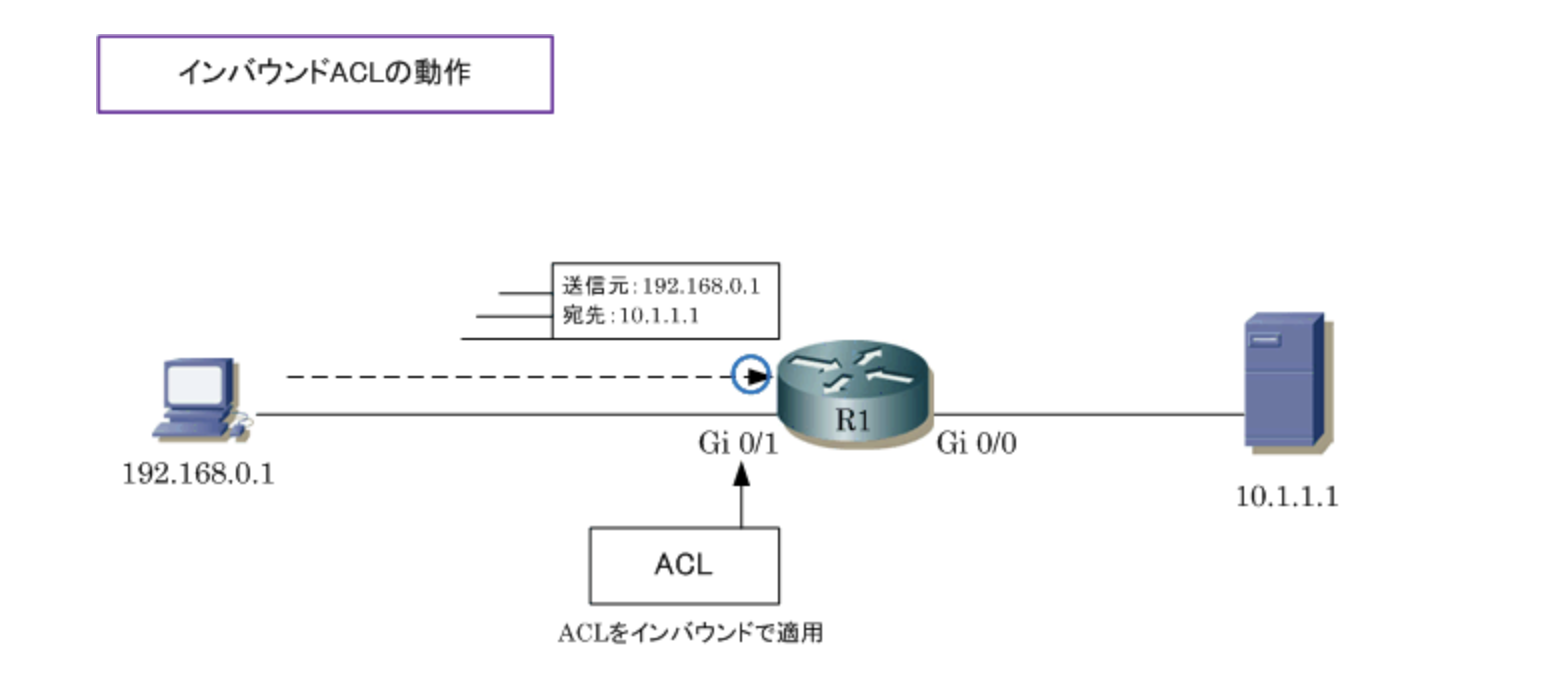

▶︎ ACLをインバウンド(IN)で適用した場合

インバウンド(IN)で適用した場合、ルータのインターフェースにパケットが届いた時に

ACLによるチェックが行われます。チェックの結果、ACLで許可された場合はパケットが

ルーティングされ、拒否された場合はパケットはブロックされ破棄されます。

▶︎ ACLをアウトバウンド(OUT)で適用した場合

アウトバウンド(OUT)で適用した場合、ルータに届くパケットがルーティングテーブルに従って

ルーティングされた後、ルータからパケットが出ていく時にACLによるチェックが行われます。

1-2.標準ACLの設定と確認

■ 1-2-1.標準ACLの設定

標準ACLを使ってパケットフィルタリングを行うには以下の手順で行います。

① 標準ACLを作成する

▶︎ 番号付き標準ACLの作成

番号付き標準ACLの作成するにするには、グローバルコンフィギューレションモードで

次の access-listコマンドを実行します。

(config)# access-list < ACL番号 > < permit / deny > < 送信元アドレス > < ワイルドカードマスク >

<ACL番号>には、 1 ~ 99、1300 ~ 1999 の範囲で指定する。

<送信元アドレス><ワイルドカードマスク>には、許可/拒否する、送信元アドレスと

ワイルドカードマスクを指定します。

<permit / deny>には、指定条件に一致したパケット許可する場合は permit、

拒否する場合は denyを使用。

▶︎ 名前付き標準ACLの作成

番号付き標準ACLの作成するにするには、グローバルコンフィギューレションモードで

次の ip access-list standardコマンドを実行します。

(config)# ip access-list standard < ACL番号 >

このコマンドを実行すると、標準ACLグローバルコンフィギューレションモードに移行し、

プロンプト(config-std-nacl)#に変わります。その後、条件を指定していきます。

(config-std-nacl)# < permit / deny > < 送信元アドレス > < ワイルドカードマスク >

条件の指定は番号付き標準ACLの場合と同じです。

② インターフェイスの適用する

作成したACLをインターフェースに、インバウンドまたはアウトバウンドで適用します。

この設定によりACLが有効となり、そのインタフェースでパケットフィルタリングが、

行われるようになります。

作成した標準ACLをインターフェイスに適用するには、インターフェイスコンフィギューレションモードで

次の ip access-groupコマンドを実行します。

(config-if)# ip access-group < ACL番号 | ACL名 > < in | out >

<ACL番号 | ACL名>に適用する標準ACLの名前か番号を指定し、

< in | out >は、インバウンドに指定する場合 in、アウトバウンドに指定する場合 outを指定します。

また、頭に noを付けるとインターフェイスの適用を解除します。

■ 1-2-2.標準ACLの設定例

通信要件:

①「192.168.0.0/24」のネットワークから、Webサーバへの通信を拒否する。

② それ以外のネットワークの通信は許可するという標準ACLの設定をしていきます。

補足:

「192.168.0.0/24」のネットワークは、Router1を通り「172.16.0.0/24」のネットワークの

Webサーバーに通信しています。

Router1の「192.168.0.0/24」のネットワーク側のインターフェイスを「Fa0/1」

「172.16.0.0/24」のネットワーク側のインターフェイスを「Fa0/0」とします。

▶︎ 番号付き標準ACLで作成

① 標準ACLを作成する

Router1(config)# access-list 1 deny 192.168.0.0 0.0.0.255

Router1(config)# access-list 1 permit any

初めに、1行目で「192.168.0.0/24」からの通信を拒否するリストを作成します。

続いて、2行目で残りの通信全てを許可するリストの作成をします。

② インターフェイスへの適用

作成した標準ACLの適用しますが、標準ACLでは、目安として宛先に近い所に適用します。

今回は、Webサーバー側に近い「Fa0/0」適用します。

もし、「Fa0/1」に適用してしまうと、「192.168.0.0/24」からWebサーバーへの通信は拒否されますが、

それ以外へのネットワークへの通信も拒否されてしまいます。

Router1(config)# interface FastEthernet 0/0

Router1(config-if)# ip access-group 1 out

▶︎ 名前付き標準ACLで作成

① 標準ACLを作成する

Router1(config)# ip access-list standard TEST

(config-std-nacl)# deny 192.168.0.0 0.0.0.255

(config-std-nacl)# permit ip any

② インターフェイスへの適用

Router1(config)# interface FastEthernet 0/0

Router1(config)# ip access-group TEST out

■ 1-2-3.標準ACLの作成時の注意点

1-2-2の設定例で、

以下のようなリストを作成してしまうと、どのネットワークからもWebサーバーに

通信出来なくなってしまいます。

Router1(config)# access-list 1 deny 192.168.0.0 0.0.0.255

ACLには、最後に暗黙のdenyという全てのパケットを拒否するルールがあります。

その為、このACLは「192.168.0.0/24」からの通信を拒否して、それから残り全ての通信も

拒否するというリストになってしまいます。

また、以下のようなリストを作成してしまうと、

Router1(config)# access-list 1 permit any

Router1(config)# access-list 1 deny 192.168.0.0 0.0.0.255

1行目に全ての通信の許可をしているので、全ての通信が該当してしまうので、

それ以降の行はチェックされませんので、その為2行目に拒否のエントリがあっても

チェックされません。

■ 1-2-4.標準ACLの確認

作成されたACLの確認をするには、特権EXECモードで

次の show access-listコマンドを実行します。

# show access-list [ < ACL番号 > | < ACL名 > ]

下記の画像がコマンドを実行したもの

番号付き標準ACLと名前付き標準ACLで表示のされ方が異なるのが分かります。

そして、エントリの先頭についてる数字はシーケンス番号で、シーケンス番号が小さいエントリから

チェックされます。

また、リストに表示されていませんが、各リストの最終行には、暗黙のdenyが存在するので、

条件に合致しないパケットは全て破棄します。

■ 1-2-5.ACLを適用したインターフェイスの確認

通信が思ったように制御できなかった場合、インターフェイスの

インバウンド、アウトバウンドどちらに適用されているか確認する必要があります。

インターフェイスの適用方向を確認するには、特権EXECモードで

次の show ip intretaceコマンドを実行します。

# show ip intretace < インターフェイス名 >

「Outgoing」は、アウトバウンドのACLで、「not set」は未適用である事を示しています。

「Inbound」は、インバウンドのACLで、番号100のACLが適用されています。

※ 「show running-configコマンド」でも、ACLの適用インターフェイスやACLの内容の

確認が出来ます。

■1-2-6.ACLの削除

ACLの作成を間違った場合、グローバルコンフィギューレションモードモードで

次の no access-listコマンドを実行します。

(config)# no access-list < ACL番号 | ACL名 >

この場合、対象のACLの全てのエントリが消えます。

no access-listコマンドでは、特定の行を消す事は出来ません。

特定の行だけを削除するには、標準ACLコンフィギューレションモードモードで

次の noコマンドを実行します。

(config)# ip access-list standard < ACL番号 | ACL名 >

(config-std-nacl)# no < シーケンス番号 >

<ACL番号 | ACL名 >で対象の標準ACLを指定します。

番号付きACLであっても番号自体を名前で扱う事によって、名前付きACL同様

ACLコンフィギューレションモードモードで操作する事が出来ます。

<シーケンス番号>には対象のシーケンス番号は入ります。

1-3.VTYアクセス制御

ACLは、物理インターフェイスだけでなくVTY回線に適用する事も可能です。

VTY回線に適用する事でTELNET接続やSSH接続を利用したルータへのリモートアクセスを

制御出来ます。ルータへのTELNET接続等を制御したい場合、ポート番号等を指定する事が出来る

拡張ACLを物理インターフェイスに適用する事で可能になります。

例えば、3つのインターフェースがあるルータなら、この3つのインターフェース全てに、

拡張ACLを適用して、ルータに着信するTELNET/SSH接続パケットを

「許可または拒否」させればいいのですが、そのような面倒なことをしなくても、

VTY回線に適用するなら、送信元IPアドレスのみを条件とするだけで良い為、

標準ACLを作成してVTY回線に適用すれば、リモートアクセスを制御出来ます。

■ 1-3-1.VTYアクセス制御の設定

VTYアクセス制御を行うには、

標準ACLを作成して、VTYのラインコンフィギューレションモードモードで

次の access-classコマンドを実行します。

(config-line)# access-class < ACL番号 | ACL名 > <in | out>

「in」を指定すると、標準ACLで指定された送信元からアクセスを制御します。

「out」は少し挙動が異なり、「out」場合は、標準ACLが設定されているルータに

VTY回線で接続し、そこからさらに別のルータへVTYアクセスする際に制御します。

その場合、標準ACLで指定した送信元は宛先として使用されます。

■ 1-3-2.VTYアクセス制御の設定例

▶︎ 設定例

ルータ1 に対してTELNET/SSH接続を「192.168.0.1/24」からのアクセスを拒否する

先ず、ルータへの管理アクセスを「拒否」する送信元アドレスを定義する為に、

標準ACLを設定します。標準ACLは「番号付き標準ACL」または「名前付き標準ACL」

のどちらでも適用可能です。そして次に、VTY回線に対してACLを適用します。

Router1(config)# access-list 5 deny host 192.168.0.1

Router1(config)# line vty 0 4

Router1(config-line)# access-class 5 in

VTYへのアクセス制御は、ルータへの管理アクセス(Telnet/SSH接続)の制御という点で

インバウンドで適用する制御が一般的です。

▶︎ アウトバウンド適用例

アウトバウンドで適用した場合、そのルータから別のネットワーク機器へ

管理アクセス(Telnet/SSH接続)する際の宛先への通信を制御する事が出来ます。

VTYからのアクセス制御(アウトバウンド)においては、「 宛先アドレスのチェック 」という

位置付けで使用されます。

設定例は下記の画像の通りです。

ルータ1 から「10.1.1.0」と「10.1.2.0」の別のネットワーク機器へのアクセスは拒否され、

「permit any」でそれ以外全てのアクセスが許可されています。

関連投稿記事

参考記事

※ACL - named ACLという記事参照

※ACL - show access-lists / ip access-list extendedという記事参照